AWSノウハウ

【初心者向け】AWSのセキュリティ基礎

基本機能と対策方法について解説

- AWS入門

- AWS基礎知識

目次

近年クラウドコンピューティングの普及にともない、AWSを活用する企業が増えています。このような流れにともない、AWSセキュリティの重要性は年々高まり、ビジネスの成功を左右する重要な要素となりつつあります。しかし、AWSのセキュリティに関して詳しいことがわからない、という方も多いのではないでしょうか。

この記事では、AWSセキュリティの基礎から基本機能、セキュリティ対策方法などについて解説していきます。

クラウドの利用動向

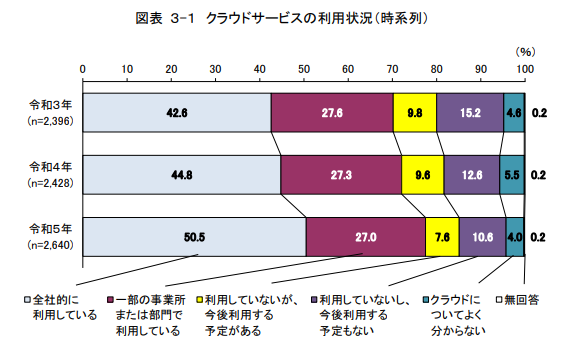

近年「企業のクラウドサービス利用が増えている」ということをよく耳にすると思いますが、これは実際に調査された結果に基づいています。総務省が公開する「令和5年通信利用動向調査報告書」によれば、クラウドサービスを全社的に利用する企業の割合は50.5%となり、半数を超えています。

また、「一部の事業者または部門で利用している」の割合は27.0%であり、合計すると77.5%と8割近い企業がクラウドサービスを利用していることがわかる結果となりました。そして、その割合は年々増加傾向にあります。

加えて、産業分類別に見ても、建設業・金融・保険業、不動産業、情報・通信業は9割近くを占めており、その他の業種も7割強の割合でクラウドサービスを利用しています。このことから、業界や業種を問わず、多くの企業でクラウドサービスの業務活用が進んでいることがわかるでしょう。

さらに、クラウドインフラのシェアはいまだAWSがトップで31%であり、次いでAzureが24%、Google Cloudが11%と続いています。AWSのセキュリティを高めることは、企業全体で堅牢なセキュリティ環境を構築することに役立つといえます。

AWSセキュリティの基本概念と重要性

クラウド環境のセキュリティ対策では、従来のオンプレミス環境とは異なるアプローチが必要です。AWSのセキュリティを効果的に実装するためには、基本的な概念と特徴を理解することから始めましょう。

クラウドセキュリティの特徴と課題

クラウド環境には、データの分散化や仮想化技術の活用、複数の利用者が同じインフラを共有するマルチテナント方式などの特徴があります。このような特徴はメリットである一方、以下のような課題にもつながります。

- データの物理的な所在が不明確

- 複雑な権限管理とアクセス制御

- 設定ミスによる意図しない情報公開のリスク

- マルチテナント環境での他テナントからの影響

まずは、このようなクラウド環境特有のセキュリティリスクについて理解しておくことが重要です。

AWSの責任共有モデル

AWSは責任共有モデルを採用しており、セキュリティの責任がAWSとユーザー間で明確に分担されています。AWSはインフラストラクチャの保護を担当し、ユーザーはクラウド内のデータやアプリケーションのセキュリティを管理します。

(AWS側の責任)

- 物理的なインフラの保護

- ネットワークインフラの保護

- 仮想化レイヤーのセキュリティ

(ユーザー側の責任)

- アプリケーションのセキュリティ

- アクセス権限の管理

- データの暗号化と保護

AWSを安全に利用するためには、それぞれが担当する部分をしっかりと理解することが重要です。

なお、AWSの責任共有モデルについては、「AWSの責任共有モデルとは?わかりやすく解説」も合わせてご確認ください。

AWSセキュリティの基本原則

AWSセキュリティは、以下3つの基本原則に基づいています。

| 最小権限の原則 | 必要最小限のアクセス権限のみを付与 |

|---|---|

| 多層防御 | 複数のセキュリティ対策を組み合わせた防御体制 |

| 暗号化の徹底 | 保存データと通信の暗号化による保護 |

AWSの各種サービスは、これらの基本原則に則っています。ユーザーもこれらの基本原則に則った利用を心がけることで、安全な環境を構築することが可能です。

AWSセキュリティの重要性と企業への影響

企業におけるAWSセキュリティの重要性としては、次のようなものが挙げられます。

- 重要なビジネスデータの保護

- 顧客からの信頼維持

- コンプライアンス要件への適合

- セキュリティインシデントによる損失の防止

- ビジネス継続性の確保 など

AWSのセキュリティを強固にすることで、単にシステムエラーを防止するだけではなく、企業としての社会的信用の維持や、インシデントによる機会損失の抑制などのメリットもあります。

AWSのセキュリティ機能と主要な対策方法

AWSのセキュリティ機能を適切に活用することで、企業のクラウド環境を強固に保護することが可能です。ここでは、主要な機能と対策方法を解説します。

IAM(Identity and Access Management)の活用

IAMは、AWSリソースへのアクセスを一元管理するための基幹サービスです。ユーザーやグループの作成、権限の付与を通じて、最小権限の原則に基づいた安全なアクセス制御を実現します。

- ユーザーとグループの管理

- 詳細な権限設定

- 多要素認証(MFA)の実装

- アクセスログの記録と監査

IAMの活用はAWSセキュリティにおける基礎となるため、しっかりと理解することが重要です。

暗号化機能の実装と管理

AWSは、包括的なデータ暗号化ソリューションを提供しています。AWS KMS(Key Management Service)を使用することで、保存データと通信データの両方を効果的に暗号化できます。AWS KMSのおもな特徴は次のとおりです。

- 暗号化キーの一元管理

- 自動キーローテーション

- 暗号化操作の監査ログ記録

AWS KMSの対象となるものの例としては、EBSボリュームやS3バケット、RDSデータベース、アプリケーション間通信などが挙げられます。

ネットワークセキュリティの強化

AWSではVirtual Private Cloud(VPC)を使用してネットワークを論理的に分離し、以下のような制御ができます。

- セキュリティグループによるインスタンスレベルの制御

- ネットワークACLによるサブネットレベルの制御

- プライベートサブネットの活用

さらに、AWS WAFによるWebアプリケーションの保護や、AWS Shieldによるマルウェア対策、VPCフローログによるトラフィック監視なども可能です。

監査とログ管理の重要性

AWS CloudTrailを利用すれば、AWSアカウント内のアクティビティを記録・監査できます。AWS CloudTrailとAWS CloudWatchを組み合わせることで、以下のような監視項目に対する包括的な監視体制の構築が可能です。

- APIアクティビティの記録

- リソース設定変更の追跡

- セキュリティイベントの検知

- カスタムメトリクスの設定

監査とログ管理を徹底することで、セキュリティ事故の起きにくい環境を構築するとともに、有事の際にも即座に行動できるようになります。

マルウェア対策とデータ保護

AWSのマルウェア対策には、Amazon GuardDutyが利用できます。Amazon GuardDutyでは機械学習を使用して異常な動作を検出し、潜在的な脅威を特定することが可能です。リアルタイムの脅威分析と自動対応アクションを設定できることからも、AWSにおけるマルウェア対策・データ保護対策として欠かせないでしょう。AWSのベストプラクティスでも、Amazon GuardDutyの有効化が推奨されています。

コンプライアンス対応の自動化

AWS Configを利用することで、AWSリソースの設定を継続的に評価し、セキュリティポリシーやコンプライアンス要件への準拠状況を自動的に確認できるようになります。また、AWS Security Hubを活用することで、複数のAWSアカウントやサービスにわたるセキュリティ時応対を一元的に管理することも可能です。AWS ConfigとAWS Security Hubを組み合わせると、次のような自動化が実現できます。

- リソース設定の継続的評価

- コンプライアンス要件への準拠確認

- セキュリティ状態の一元管理

- 複数アカウントの統合管理

AWSセキュリティグループの設定と活用

AWSのセキュリティグループは、クラウド環境におけるネットワークセキュリティの要となる機能です。ここからは、その基本概念から設計・設定・管理までの効果的な活用方法を簡単に解説します。

セキュリティグループの基本概念

セキュリティグループは、EC2インスタンスなどのAWSリソースに対する仮想ファイアウォールとして機能します。VPC内のリソースに対して、インバウンドとアウトバウンドのトラフィックを詳細に制御することが可能です。おもな特徴としては、次のような点が挙げられます。

- ステートフル(戻りトラフィックを自動的に許可)

- デフォルトですべての通信を拒否

- 許可ルールのみを設定可能

- インスタンスレベルで適用

セキュリティグループの最適な設計方法

セキュリティグループを設計する際は、最小権限の原則を適用することが重要です。

- 必要最小限のポートとプロトコルのみを許可

- 特定のIPアドレス範囲からのアクセスに制限

- 不要なポートは確実に閉鎖

また、階層化することでアプリケーション層ごとに個別のセキュリティグループを作成し、複数のセキュリティグループを組み合わせて詳細な制御を行ないます。

インバウンドルールとアウトバウンドルールの設定

インバウンドルールはインスタンスへの受信トラフィック、アウトバウンドルールは送信トラフィックを制御するルールです。インバウンドは「外から中に向けて」、アウトバウンドは「中から外に向けて」のルールと覚えましょう。

各ルールでは、プロトコル・ポート範囲・送信元または送信先を指定します。インバウンドとアウトバウンドの違いを理解し、適切に設定することが重要です。

ネットワークACLとの違いと使い分け

セキュリティグループと似たものに「ネットワークACL」が挙げられます。それぞれ特徴が異なるため、特徴を理解したうえで使い分けるようにしましょう。

| 特徴 | セキュリティグループ | ネットワークACL |

|---|---|---|

| 適用範囲 | インスタンスレベル | サブネットレベル |

| 状態(ステート) | ステートフル | ステートレス |

| ルール評価 | すべてのルールを評価 | 優先度順に評価 |

一般的にはセキュリティグループを主要な防御層として使用し、ネットワークACLを追加との防御層として使用します。

セキュリティグループの監視と管理

セキュリティグループの効果的な管理と監視のために、次のAWSサービスと組み合わせることがおすすめです。

| AWS CloudTrail | 設定変更の追跡とログ記録 |

|---|---|

| AWS Config | 設定の継続的な評価と監査 |

| Amazon EventBridge | セキュリティグループの変更検知と自動対応 |

| AWS Systems Manager | セキュリティグループの一元管理 |

これらのAWSサービスと組み合わせることで、セキュリティグループの設定を一貫して管理し、人為的ミスを減らすことが可能です。

AWSセキュリティの評価方法

AWSのセキュリティを効率的に管理するためには、適切な評価と継続的な監視が欠かせません。ここでは、組織のセキュリティ状態を正確に把握し、効果的な対策を講じるための主要なツールと手法について解説します。

AWS Security Hubの活用

AWS Security Hubは、AWSアカウントのセキュリティ状態を包括的に評価・管理できるサービスです。セキュリティ基準への準拠状況をスコア化して表示し、重要な問題点を優先順位付けして提示してくれます。

AWS Security Hubを利用することで、複数のAWSアカウントやリージョンにまたがるセキュリティ情報を一元的に管理できるため、組織全体のセキュリティ状態を把握しやすくなるでしょう。セキュリティの傾向分析や重要な問題の特定も効率的に行なえるようになります。

AWS Configによる設定評価

AWS Configは、AWSリソースの設定状態を継続的に評価・記録するサービスです。AWS Configを活用することでリソースの設定が期待とおりか評価できます。具体的には、次の項目を自動的に監視し、セキュリティリスクを特定することが可能です。

- IAMのアクティブなアクセスキーの状態

- セキュリティグループの設定

- 暗号化の状態

- コンプライアンス違反の検出

設定変更が発生した際には即座に通知を受け取り、迅速な対応が可能となります。

AWS CloudTrailによる監査とモニタリング

AWS CloudTrailは、AWSアカウント内のすべてのAPIアクティビティを記録し、セキュリティ監査を支援するためのサービスです。AWS CloudTrailの機能例としては、次のようなものが挙げられます。

- API呼び出しの詳細なログ記録

- ユーザーアクティビティの追跡

- リソース変更の履歴管理

- セキュリティインシデントの調査支援

AWS CloudTrailのログを適切に分析することで、不正アクセスや意図しない設定変更などのセキュリティインシデントを早期に発見できるようになります。

Amazon Inspectorによる脆弱性スキャンと侵入テストの実施

Amazon Inspectorは、AWS環境における脆弱性を自動的に検出し、リスク評価を行なうサービスです。例えば、EC2インスタンスやコンテナイメージ、Lambda関数などの脆弱性を自動的にスキャンすることが可能です。その他にも、次のような機能を備えています。

- ネットワークアクセシビリティの評価

- オペレーティングシステムの脆弱性スキャン

- セキュリティベストプラクティスの遵守状況確認

- 詳細な改善推奨事項の提供

これらの評価結果をもとに、実際の攻撃シナリオに基づいた侵入テストを実施することで、より実践的なセキュリティ対策の検証が行なえます。

AWS認定セキュリティ資格について

AWSでは、AWSセキュリティの専門性を証明する認定制度を用意しています。AWSセキュリティの専門性を高めたい場合や、企業の信頼性向上を目指す場合はぜひ取得を目指しましょう。

ここでは、個人向け・組織向けのAWS認定資格と併せて、AWSセキュリティに関連する専門性を証明する資格について紹介します。

AWS認定セキュリティ-専門知識

AWS認定セキュリティ-専門知識(AWS Certified Security-Specialty)は、AWSプラットフォームにおけるセキュリティの専門家としての能力を証明する資格です。AWSのセキュリティサービスやベストプラクティスに精通し、セキュリティに関する複雑な問題を解決できる能力を評価します。おもな評価対象は以下の分野です。

- 脅威検出とインシデント対応

- セキュリティロギングとモニタリング

- インフラストラクチャのセキュリティ

- Identity and Access Management(IAM)

- データ保護

- 管理とセキュリティガバナンス

試験時間は170分で、65問の問題に回答し、1,000点満点中750点以上で合格となります。

AWSパートナーネットワークのセキュリティコンピテンシー

セキュリティコンピテンシーは、AWSパートナー企業の高度なセキュリティ専門性を示す認定です。AWSセキュリティに関する深い専門知識、および実績を持つパートナー企業に与えられます。セキュリティコンピテンシーの取得企業は、次の能力がAWSによって認められています。

- AWSセキュリティサービスの包括的な実装経験

- セキュリティベストプラクティスの適用能力

- 複雑なセキュリティ要件への対応力

- 継続的なセキュリティ管理と監視の実績

セキュリティコンピテンシーはAWSセキュリティの設計から管理までの高度な能力を持っていることを証明し、他社との差別化を図れる認定制度です。

AWSのセキュリティに関連するその他の資格

AWSの認定資格以外にも、AWSセキュリティに関連する資格が存在します。代表的なものとしては、次の2つの資格が挙げられるでしょう。

- CompTIA Security+

- CISSP(Certified Information Systems Security Professional)

CompTIA Security+はベンダーニュートラルなセキュリティ資格であり、直接AWSの知識を証明するものではありませんが、資格取得を通してクラウドセキュリティの基盤となる知識を習得できます。また、CISSPは情報セキュリティの分野で最も権威ある資格の一つです。クラウドセキュリティ戦略の策定や、複雑なセキュリティ要件への対応に活用できます。

AWS認定資格と併せて、これらの資格の取得も検討してみてはいかがでしょうか。個人だけでなく、組織としてもこのような高度なセキュリティ資格を持つ人材の存在は、他社との差別化を図るうえで重要となります。

お使いのAWSのセキュリティが心配なら……

冒頭でお話ししたとおり、AWSをはじめとするクラウドサービスの業務利用する機会は増えています。AWSで社内のインフラ環境などを構築する企業も増えていますが、大きく変化する環境に対応しきれていない企業も少なくありません。セキュリティ対策には専門的な知識が欠かせませんが、セキュリティ人材の不足も深刻です。「AWSを利用しているが、セキュリティが不安」という企業も多いのではないでしょうか。

Cloud CREWでは、AWSやGoogle Cloudを対象とするクラウド診断サービスを提供しています。クラウド診断では、ツールを使った診断やセキュリティエンジニアによるマニュアル診断により、クラウド環境に潜む設定ミスやセキュリティリスクを洗い出します。さらに、診断結果をもとにした課題解決支援までワンストップで提供することが可能です。

「ライトプラン」「スタンダードプラン」「アドバンスドプラン」「カスタムプラン」と、お客様のご要望に合わせて選択可能なプランを複数ご用意しています。AWS/Google Cloudの認定パートナーが安全なクラウド環境の構築をサポートしますので、AWSのセキュリティに不安がある場合は、ぜひ一度お問い合わせください。

まとめ

いまや、日本企業の8割近くがクラウドサービスを利用しています。クラウドインフラのシェアはAWSがトップであり、システムをAWSで構築している企業も多いでしょう。AWSは気軽に利用できますが、セキュリティ対策が欠かせません。

もちろん、AWS側でもセキュリティ対策を行なっていますが、責任共有モデルを採用しているため、ユーザー側でもしっかりと対応しなければならないのです。この記事では、AWSセキュリティの基礎を解説したため、参考にしながら自社に適したセキュリティ対策を実施してみてください。

GMOグローバルサイン・ホールディングス株式会社が運営するCloudCREW byGMOでご紹介する記事は、AWSなど主要クラウドの認定資格を有するエンジニアによって監修されています。