AWSノウハウ

AWSの責任共有モデルとは?わかりやすく解説

- AWS初心者

- AWS入門

- セキュリティ

目次

AWSはパブリッククラウドであるため、セキュリティの対策が非常に重要になります。AWSでは、セキュリティについて責任共有モデルという考え方を導入しています。

クラウドやAWSの経験はあるけれど、責任共有モデルについてはよく分からないという方も多いかもしれません。本記事では、AWS

責任共有モデルの基本をわかりやすく解説します。AWSが提供するセキュリティとユーザー自身の責任範囲を明確に理解し、安心してAWSを活用しましょう。

AWSの責任共有モデルとは

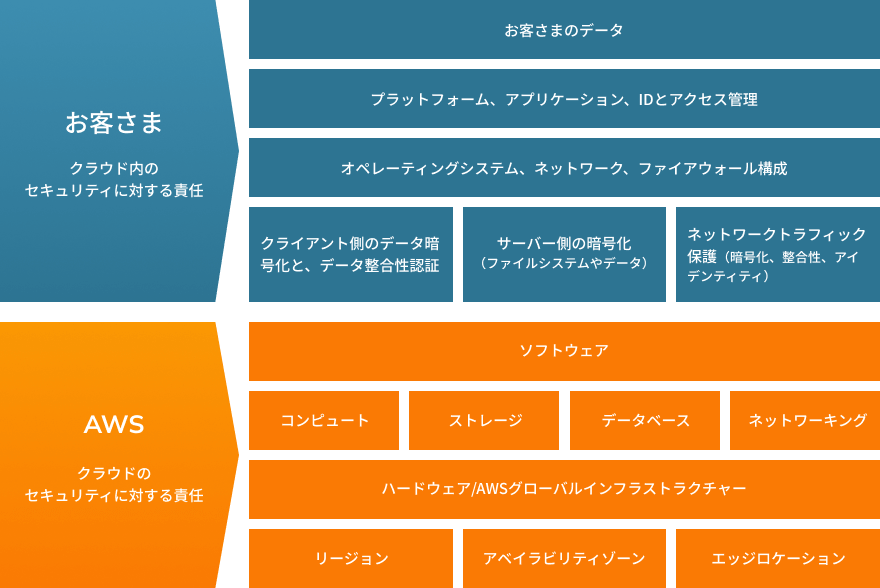

AWSの責任共有モデルとは、クラウドサービス提供者であるAWSと顧客との間で、セキュリティとコンプライアンスに関する責任を分担する考え方です。AWSは物理的なインフラストラクチャのセキュリティを担当し、顧客は自身のデータとアプリケーションのセキュリティに責任を持ちます。

AWSにおいてこの責任の相違を「クラウド”の”セキュリティに対する責任」と、「クラウド”内の”セキュリティに対する責任」としています。

AWSの責任共有モデルのメリット

AWSの責任共有モデルでユーザーが享受できる主なメリットとして、ユーザー側の作業負担軽減が挙げられます。AWS責任共有モデルは、企業が自社内で管理・運用するオンプレミス環境と比較して、AWS側にインフラの運用やプラットフォーム、ソフトウェアの管理を任せることができるため、管理コスト面でユーザーの負担を軽減できます。

それ以外にも、オンプレミスと比較した費用軽減が期待できます。オンプレミス環境では、インフラの購入や構築に初期費用がかかります。さらに、専門的なスキルと知識が必要であり、人材や時間にコストがかかります。ただし、コストは設計や利用状況によって変動します。一般にクラウドは初期投資を抑え、需要に応じた従量課金にできる一方、運用設計や利用量によって月額費用は増減します。

AWSはクラウドのセキュリティに責任を負う

責任共有モデルにおいて、AWSはクラウドのセキュリティに責任を負うことは冒頭で説明しました。この章では、具体例を挙げて説明していきます。

環境リスクを考慮したロケーション

AWSは、データセンターの詳細な所在地を公表しない運用を採っています。また、洪水や地震などの潜在的なリスクを考慮し、施設の設計・運用上の統制を整備しています。

また、リージョンを構成するアベイラビリティーゾーン(AZ)間は相互に分離され、障害の影響を局所化できるよう設計されています。一方で、障害時の切り替えやトラフィックの迂回は、利用サービスやアーキテクチャ(マルチAZ構成、ヘルスチェック、ルーティング設定など)に依存します。

物理的なアクセスに対する監視体制

AWSはデータセンターの外周から多層の物理セキュリティ統制(例:警備、フェンス、侵入検知など)を設けています。データセンターへの物理アクセスは業務上の必要性に基づき制限され、アクセスは記録・監査されます。

また、データセンターへの入場にはアクセス申請が必要であり、業務上の正当性を詳細に説明する必要があります。さらに、許可されたアクセスも期限とエリアが制限され、すべてのアクセスは記録と監査対象となります。

冗長化・自動調整された電力と空調

データセンターの電力システムは完全に冗長化され、24時間年中無休で動作しており、電力障害時にはバックアップ電源を使って重要な業務を継続できます。空調は適切な温度と湿度を保つためのメカニズムを使用し、作業員とシステムは適切なレベルで温度と湿度を監視・制御しています。

ホストOS

AWS管理者は承認を受けた拠点ホストから個別のログインを行い、多要素認証が利用されています。特別に設計された管理ホストが使用され、作業完了後は特権とアクセス権が削除されます。全てのアクセスはログが記録され、監査対象となります。

キャパシティーの計画

AWSはサービスの利用状況を継続的にモニタリングし、アベイラビリティに関するコミットメントと要件をサポートするためにインフラストラクチャを整備しています。少なくとも月次のキャパシティープランニングモデルを維持し、将来の需要を評価することで情報の処理量、通信量、監査ログストレージの容量などを考慮しています。

ユーザーはクラウド内のセキュリティに責任を負う

次に、AWSの責任共有モデルにおいて、ユーザーが負う責任範囲について解説していきます。

ゲストOS

AWSの責任共有モデルにおいて、IaaSのようなホスティングサービスでは、ゲストOSの管理・運用はユーザー側の責任となります。Amazon Elastic Compute Cloud(Amazon EC2)インスタンスを使用する際には、ゲストOSの更新やセキュリティパッチの適用、インストールしたアプリケーションやファイアウォールの構成などがユーザーの責任です。

ネットワーク設定

ネットワークの設定についてもユーザーが責任を負います。送信元の許可・拒否や、送信先の選択などの設定を行うことが必要です。

アプリケーション

ユーザーがAmazon EC2などのインスタンスにインストールしたアプリケーションについては、ユーザー側で管理・運用する必要があります。

データの暗号化

AWSの責任共有モデルにおいては、データの機密性要件の整理、暗号化の適用方針、鍵管理(どの鍵を誰が管理するか)などは顧客側の重要な責任です。一方で、暗号化機能の提供や一部マネージドサービスでの暗号化の実装はAWS側の責任範囲に含まれます(責任範囲はサービスによって変動)。データはユーザー固有の資産であり、ユーザー以外はその管理方法を決めることはできません。

アクセス権限の管理

ユーザーは、データの暗号化と同様に、IDやデータへのアクセス権限の管理も責任範囲に含まれます。具体的には、サービスを利用するユーザーは、自身のIDやそれに関連するアプリケーションやシステム、ユーザーデータへのアクセス権の管理・運用に対して責任を持たなければなりません。

AWSのコンプライアンスプログラム

AWSではセキュリティとクラウドのコンプライアンスを維持するため、監査に適したサービス機能を該当するコンプライアンス規格または監査規格に従って提供しています。例えば、国際標準である国際標準化機構(ISO)の規格についても、セキュリティと耐障害性に関するISO 22301、セキュリティ管理統制に関するISO 27001、個人データ保護に関するISO 27018などを順守しています。

さらに、アメリカやアジア、欧州などそれぞれの独自の基準についても、複数の規格を取得しています。AWSが取得している数々の第三者認証については、以下のサイトで確認することができます。

AWS、AWS コンプライアンスプログラム、2025年4月15日アクセスユーザー責任のセキュリティ対策におけるベストプラクティス

AWSはさまざまなセキュリティ対策サービスを提供していますが、ユーザー自身が適切なセキュリティ対策を講じる必要があります。本章では、ユーザー責任範囲のセキュリティ対策のベストプラクティスを解説します。

強力な ID 基盤の実装

最小特権の原則を適用し、AWSリソースとのやり取りにおいて、職務の適切な分離を承認により強制します。ID管理を一元化し、長期的な静的な認証情報に頼ることなく、認証方法を改善することを目指します。

トレーサビリティの維持

環境に対するアクションや変更をリアルタイムで監視し、警告と監査を行います。ログとメトリックの収集をシステムに統合し、自動的に調査して必要なアクションを実行します。

すべての層にセキュリティを適用する

多層防御アプローチにより、複数のセキュリティ制御を適用します。ネットワークのエッジ、VPC、負荷分散、すべてのインスタンスとコンピューティングサービス、オペレーティングシステム、アプリケーション、コードなど、すべてのレイヤーに対して適切な対策を施します。

セキュリティのベストプラクティスを自動化する

自動化されたソフトウェアベースのセキュリティメカニズムにより、より迅速かつ効率的に安全に拡張する能力が向上します。安全なアーキテクチャを確立するために、バージョン管理されたテンプレートのコードとして定義・管理されるコントロールの実装を含みます。これにより、セキュリティ面での信頼性が高まります。

転送中および保存中のデータを保護する

データを適切な機密レベルに分類し、必要に応じて暗号化、トークン化、アクセス制御などの適切なメカニズムを活用します。

人々をデータから遠ざける

機密データを扱う際の誤操作や変更、人的エラーのリスクを軽減するために、メカニズムとツールを活用し、データへの直接アクセスや手動処理の必要性を減らすか排除します。

セキュリティイベントに備える

組織の要件に適したインシデント管理と調査のポリシーとプロセスを整え、インシデントに対応する準備を行います。また、インシデント対応シミュレーションを実施し、自動化ツールを活用して、検出、調査、回復の速度を向上させる取り組みを行います。

AWSのセキュリティ関連機能・サービス

AWSでは堅牢なシステムを構築するためのさまざまなセキュリティ関連の機能・サービスが提供されています。

最後に、AWSのこれらのサービス概要について解説していきます。それぞれがどのような役割を担っているのかを理解し、適切に利用できるようになりましょう。

AWS IAM

AWS IAMの正式名称はAWS Identity and Access Managementです。アクセス制御を提供し、ユーザーやリソースへの権限を管理します。

AWS Shield

AWS Shieldは、AWSのDDoS(分散型サービス拒否攻撃)対策サービスです。DDoS攻撃は、大量の不正なトラフィックを送信して、ウェブアプリケーションやサービスを負荷を過剰にかけて、正規のユーザーにサービス提供を妨害する攻撃手法です。AWS Shieldは、このようなDDoS攻撃からアプリケーションを保護するために提供されています。

AWS WAF

AWS WAFはAWS Web Application Firewallのことです。Webアプリケーションに対する攻撃を検出・ブロックするWebアプリケーションファイアウォールサービスです。

AWS KMS

AWS KMSの正式名称はAWS Key Management Serviceです。暗号鍵の作成、管理、および保護を行います。データの暗号化に使用されます。

AWS CloudTrail

AWS CloudTrailは、AWSアカウント内のAPIアクティビティを監査および記録するサービスです。このサービスにより、AWSリソースへの変更やアクセス、アクションの実行などの活動をトラッキングできます。セキュリティ監査やトラブルシューティング、コンプライアンス要件の遵守などに役立ちます。

Amazon GuardDuty

Amazon GuardDutyは、AWS環境でのセキュリティ脅威を自動的に検出・監視するマネージドサービスです。ログデータ、VPCフローログ、DNSログ、AWSの統合ログなどから異常な振る舞いやセキュリティ脅威を自動的に検知します。セキュリティインシデントへの対応を支援するために利用されます。

Amazon Inspector

Amazon Inspectorは、AWSのセキュリティ評価サービスであり、アプリケーションやインフラストラクチャの脆弱性を自動的に検出し、セキュリティの強化をサポートするツールです。インスタンスのセキュリティを評価するために、自動的にセキュリティスキャンを実行し、セキュリティのベストプラクティスに準拠しているかどうかを確認します。

Amazon Macie

Amazon Macieは、機械学習(ML)とパターンマッチングを活用して、お客さまの機密データを自動的に検出し、適切に保護するデータセキュリティおよびデータプライバシーサービスです。

AWS Security Hub

AWS Security Hubは、セキュリティのベストプラクティスを検証し、アラートをまとめて管理し、自動的な修復をサポートするクラウドセキュリティの管理サービスです。

AWS Firewall Manager

AWS Firewall Managerは、AWS Organizations内のアカウントとアプリケーション全体でファイアウォールルールを一元的に設定・管理できるセキュリティ管理サービスです。新しいアプリケーションが作成されると、Firewall Managerはセキュリティルールの共通セットを適用して、新しいアプリケーションとリソースを簡単にそれに準拠させることが可能です。

まとめ

AWS責任共有モデルは、AWSと顧客間での責任分担を示すフレームワークです。AWSのクラウドをセキュアに利用する上で、正確に理解しておくことは非常に大切なことなので、ぜひ今回の記事を参考にしてみてください。

今、セキュリティの課題を抱えている場合、AWSのプロフェッショナルに相談してみることもおすすめです。AWS上のクラウド環境やセキュリティのベストプラクティスに詳しいプロフェッショナルから、最善のアドバイスを受けられます。

AWSアドバンストティアサービスパートナーであるCloudCREW byGMOでは、AWSのセキュリティ支援サービスをご用意しています。ご興味がある方は、対面/電話による 無料相談窓口をご用意していますので、お気軽にご相談ください。

- 無料で毎週開催

AWS導入相談会

GMOグローバルサイン・ホールディングス株式会社が運営するCloudCREW byGMOでご紹介する記事は、AWSなど主要クラウドの認定資格を有するエンジニアによって監修されています。