専門家によって脆弱性を顕在化する

Webアプリケーション診断

AWS、Google Cloud 上のWebアプリケーションを診断

Diagnose web applications on AWS and Google

Cloud

Webアプリケーション診断とは、AWS、Google Cloud 上のWebアプリケーションを対象に脆弱性を検出し、セキュリティリスクを排除できるよう技術支援するサービスです。膨大な実績と高度な知見を持つセキュリティエンジニアが攻撃者目線で疑似攻撃を行い、Webアプリケーションに潜む脆弱性を調査します。一般的な脆弱性診断やWebアプリケーションによる脆弱性スキャナーでは発見できない脆弱性まで見つけ出します。また、特殊なプロトコル(Web SocketやMQTT、gRPC、Firebase、GraphQLなど)を用いて実装されたWebアプリケーションにも対応しています。Webアプリケーション診断の結果、深刻なセキュリティリスクが見つかった際は、効果的な対策のご提案を行います。CloudCREWが包括的に技術サポートいたします。

こんな方におすすめ

Recommended for those who

- ECサイトなど、個人情報を取り扱うWebサイト/Webシステムを運用している

- クライアントから、システム納品前の脆弱性診断を課されている

- コンプライアンス順守の一環で、定期的な脆弱性診断が必要

- セキュリティエンジニアによる評価を受け、安全性を確認したい

- 診断方法や診断内容など、専門家のアドバイスを受けたい

- セキュリティリスクが見つかったら、エンジニアによる技術支援を受けたい

- 前回のシステム改修から、1年以上過ぎている

Webアプリケーション診断プラン Web Application Diagnostic Plan

お客さまの要件にあった最適な脆弱性診断のプランをご提案。

自社の診断がどれに合うか分からない方も、お気軽にご相談ください。

プラン1

Webアプリケーション診断

お客さまのご予算や納期、Webサイトの特性、懸念されるリスクなど多様な要件を考慮し、専門家が最適な診断手法と内容をご提案いたします。すべてお客さまと相談しながら進行します。セキュリティエンジニアによる手動診断と診断ツールを組み合わせることで、より包括的な脆弱性診断を行い、Webアプリケーションに潜む脆弱性を丁寧に見つけ出します。

料金

個別見積もり

プラン2

Webアプリケーション診断パック

予算を低く抑え、短納期でWebアプリケーション診断を希望されるお客さまに人気のおまかせプランです。専門性の高いセキュリティエンジニアの視点での「リスクポイント」を重視し、厳格に選定された診断対象に対して脆弱性診断を5営業日以内に実施いたします。セキュリティエンジニアによる手動診断と診断ツールを組み合わせた診断手法を用います。

料金

792,000円(税込)

Webアプリケーション診断の特長

Feature of web application security

assessment

-

特長

01

専門家による包括的なセキュリティ支援

AWS、Google Cloud の認定パートナーであるCloudCREWと、3,500件以上のWebアプリケーション診断の実績(2023年1月時点)を持つGMOサイバーセキュリティ byイエラエ株式会社が提携して、脆弱性診断の実施から問題解決に至るまで包括的なセキュリティ支援を行います。潜在的なセキュリティリスクが見つかった場合、お客さまはワンストップで迅速かつ効率的なセキュリティ支援を受けられます。

-

特長

02

最新の脆弱性、よくある脆弱性などを幅広く診断

診断経験を十分に持ち、最新の脆弱性にも詳しいセキュリティエンジニアが診断を担当いたします。AWS、Google Cloud 上にあるWebアプリケーションに対して、診断ツールと手動診断を組み合わせて網羅性のある診断を実施いたします。診断ツールを併用する際は、誤検知や識別できない脆弱性をひとつひとつ確認して、丁寧に脆弱性を洗い出します。

-

特長

03

わかりやすい診断結果報告書

診断対象の概要、診断結果などを詳しく記した診断結果報告書をご提出いたします。脆弱性が検出された場合、脆弱性の解説、再現方法、セキュリティリスクなどをわかりやすくご案内いたします。また、脆弱性に対する改修作業を迅速に進められるよう、具体的な対策方法もご提案いたします。

緊急性の高い脆弱性が検出された場合は、発見から翌々営業日以内に脆弱性の詳細と再現方法をまとめた速報をお届けいたします。

-

特長

04

安心のQAサポート&技術支援

診断結果報告書のご提出より約1カ月の間、報告書に関するQAサポートを承ります。また、検出された脆弱性に対する改修作業を進めるにあたり、AWS、Google Cloud の認定資格を有するエンジニアによる技術支援サポートを受けることもできます。改修後の再診断も含め、問題解決に至るまでのサポートはCloudCREWにお任せいただけます。

Webアプリケーション診断の手法

Method of web application security

assessment

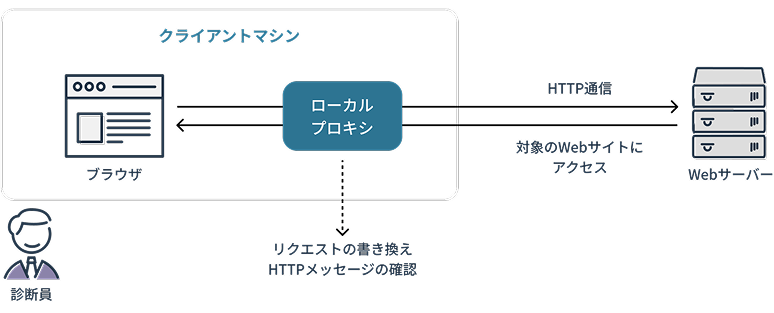

AWS、Google Cloud 上のWebアプリケーションに対して、高度な診断技術と経験を有するセキュリティエンジニアが手動診断を行い、Webアプリケーションに内在するクロスサイトスクリプティングやSQLインジェクション、なりすましなどの脆弱性を検出いたします。また、Webアプリケーション診断専用の診断ツールを併用することで、網羅性の高い診断を実施いたします。

網羅性の高い診断で、Webアプリケーションに潜む脆弱性を検出

- 入出力処理に関する脆弱性

- 認証に関する脆弱性

- 認可に関する脆弱性

- セッション管理に関する脆弱性

- Webサーバー設定に関する脆弱性

- クライアントサイド技術に関する脆弱性

- アプリケーション仕様や設計に起因する脆弱性

- その他、一般的な脆弱性

CloudCREWなら、ワンストップで課題解決

- 診断結果報告書のご提出

- リスク低減に向けた AWS / Google Cloud の技術支援サポート

Webアプリケーション診断の主な診断項目

Checklist of web application security

assessment

Webアプリケーション診断の主な診断項目となります(2025年5月時点)。なお、診断項目は適時更新されます。最新情報をご希望の場合はお問い合わせください。

| クロスサイトスクリプティング | 利用者から受け取った入力値を利用して構成されるWebページなどで、出力処理の問題により悪意のあるスクリプトを埋め込めるなどの脆弱性がないか診断 |

|---|---|

| SQLインジェクション | データベースを利用する機能で、SQL文の生成方法の問題によりデータベース内の情報の漏えいや改ざんを招く脆弱性がないか診断 |

| OSコマンドインジェクション | サーバーOS上で実行されるシェルコマンドを利用するWebアプリケーションなどで、シェルコマンドの生成方法の問題により意図しないコマンドが実行されるといった脆弱性がないか診断 |

| HTTPヘッダインジェクション | 利用者から受け取った入力値をHTTPレスポンスヘッダ内に出力する機能で、改行文字の無害化が不十分な問題により、HTTPレスポンスに意図しないヘッダが追加されるといった脆弱性がないか診断 |

| メールヘッダインジェクション | メール送信機能を利用するWebアプリケーションなどで、メール送信コマンドの生成方法の問題によりメール内容や送信先が改変されるといった脆弱性がないか診断 |

| XXEインジェクション | XMLを処理する機能で、外部実体の宣言と参照を悪用した情報漏えいやサービス妨害につながる脆弱性がないか診断 |

| LDAPインジェクション | LDAPを利用する機能で、クエリ生成方法の問題によりディレクトリ内データの漏えいや改ざんを招く脆弱性がないか診断 |

| その他のインジェクション |

利用者から受け取った入力値を他のプログラムなどの入力値として利用する機能で、文脈上の特殊文字を処理する方法に関する問題などにより情報の漏えいや改ざんを招く脆弱性がないか診断。対象システムにより、以下のようなケースが想定されます。詳細は、お問い合わせください。 サーバーサイド・リクエスト・フォージェリ(SSRF)、NoSQLインジェクション、サーバーサイドスクリプト / テンプレートインジェクション、evalなどのコードインジェクション、SSIインジェクション、XMLインジェクション、Xpathインジェクション、フォーマットストリングバグなど。 |

| オープンリダイレクト | 利用者から受け取った入力値を使用するリダイレクタで、任意の遷移先URLを指定可能な脆弱性がないか診断 |

| ディレクトリトラバーサル | 利用者からファイル名やディレクトリ名を受け取る機能で、入力値の取り扱いの問題により本来アクセスできてはならないデータの漏えいを招く脆弱性がないか診断 |

| ファイルインクルージョン | 利用者からファイル名やパス情報、URLなどを受け取りファイルを処理する機能で、それらの取り扱いの問題により情報漏えいなどを招く脆弱性がないか診断 |

| 任意ファイルのアップロードおよび公開 |

利用者がファイルをアップロードする機能で、サーバー側でのファイルの保存と公開設定などの問題により、以下のような影響を招く脆弱性がないか診断。 ・運営者が許可しない形式のファイルを保存、公開 ・スクリプトや実行ファイルの設置による任意コード実行 ・情報漏えい |

| バッファオーバーフロー | 利用者から入力値を受信し処理する機能で、メモリに書き込むデータ長の検証不備により、サービス妨害や任意コード実行を招く脆弱性がないか診断 |

| 入力値フィルタの回避 | 利用者から入力値を受信し処理する機能で、入力値検証の問題により本来は許可されない行為を許す脆弱性がないか診断 |

| 安全でないデシリアライゼーションの可能性 |

利用者から入力値としてシリアライズしたオブジェクトを受け取る機能で、その処理の問題により任意コード実行などを招く脆弱性がないか診断。 ※ ブラックボックス形式の脆弱性診断では、サーバーサイドの処理内容を把握できない場合があります。短時間でコード実行を成功させることは非常に困難なため、可能性としてのご報告となります。 |

| ログインフォームおよび秘密情報を入力するフォームに関する調査 | ログインフォームや他の秘密情報を入力するフォームにおいて、入力情報の取り扱いが適切であるか診断 |

|---|---|

| エラーメッセージによる情報推測 | 認証機能を利用するWebアプリケーションなどで、認証失敗時のエラーメッセージ出力の問題により、登録済みの認証情報を推測できる脆弱性がないか診断 |

| 平文による秘密情報の送受信 | Webアプリケーションのパスワードなどの秘密情報をHTTPSで暗号化せずに平文で送受信していないか診断 |

| アカウントロックアウトの不備 | 認証機能について、試行回数の制限の有無を確認 |

| ログアウト機能の不備 | 認証機能の存在するシステムで、ログアウト機能が提供されていることを確認。また、ログアウトの実行時にセッションが適切に破棄されているか診断 |

| パスワード変更または再発行機能の悪用 | 利用者/管理者がパスワードを変更または再発行する機能について、その欠陥により第三者によるパスワード変更や漏えいを招く脆弱性がないか診断 |

| 強制ブラウズ | アクセス制御の不備により、認証を要するページに認証なしで直接アクセスできる脆弱性がないかを診断 |

| 認証の不備 | 認証機能について、処理の欠陥により迂回を許す脆弱性がないか診断 |

| 認可制御の不備(権限昇格) | アカウントの権限によって提供する機能を分けているシステムにおいて、一般ユーザーアカウントで管理者限定の機能を利用できる脆弱性がないかなどを診断 |

|---|---|

| 認可制御の不備 | マイページ画面など、ユーザーごとにアクセス可能な情報が限定されている機能について、本来は権限のない第三者のデータへアクセスできる脆弱性がないか診断 |

| Secure属性のないセッション管理用Cookie | HTTPSを使用するWebサイトについて、セッションIDや秘密情報を保持するCookieにおいてSecure属性の有無を診断 |

|---|---|

| 長いセッション有効期限 | 利用者のセッションIDが、第三者が現実的に特定可能な長期間にわたり固定値であるなどの問題がないか診断 |

| 強度の低いセッションID | Webサーバーが利用者に対して発行するセッションIDについて、値に規則性があり第三者が推測または算出可能であるなどの問題がないか診断 |

| セッション・フィクセーション | 攻撃者が用意したセッションIDを他者に使用させることができる問題により、利用者間の情報漏えいなどを招く脆弱性がないか診断 |

| セッション管理方法の不備 | WebサーバーによるセッションIDの発行、利用、管理全般について、なりすまし行為や情報漏えいを招く脆弱性がないか診断 |

| クロスサイト・リクエスト・フォージェリ | 情報の登録/更新/削除などデータに影響を与える機能について、正しい遷移元画面から実行されていることに対する検証がないことにより、利用者が意図せぬ行為を実行してしまう問題がないか診断 |

| 許可されているHTTPメソッド | WebサーバーがサポートするHTTPメソッドに不要なものがないか診断 |

|---|---|

| ディレクトリリスティング | ディレクトリにアクセスすることで、Webサーバーの設定不備によりディレクトリ内のファイル一覧が表示されないか診断 |

| システム情報の表示 | Webサーバーが出力するヘッダー情報やエラーメッセージなどを含め、各種コンテンツからソフトウエア情報やサーバーOS上の情報を表示してしまう脆弱性がないか診断 |

| 管理画面の検出 | 攻撃の標的になりかねない管理者機能を提供している管理者用ログイン画面などの存在を確認 |

| TLS/SSL関連 | TLS/SSL(HTTPS)の利用に関して不適切な設定がないか診断 |

| 適切でないCross Origin Resource Sharingポリシー設定 | 不適切なリソース共有の設定により、外部のスクリプトから対象サーバーのリソースが利用されてしまう状態でないか診断 |

|---|---|

| Same Origin Policy回避につながる脆弱性 | Webサイトに、Webブラウザーによる同一生成元ポリシーに基づく保護を迂回してしまう問題点がないか診断 |

| 既知の脆弱性が存在するソフトウエア | 「システム情報の表示」項目でソフトウエアのバージョン情報を取得しており、かつ既知の脆弱性が存在する場合に報告 |

|---|---|

| 不用意な情報公開 | Webサーバーが、本来は公開すべきでない、または公開不要なファイルやデータを公開していないか診断 |

| ロジック上の問題点 |

アプリケーションの特定処理ロジックに依存する不定形の問題点を診断 ECサイトで注文個数を負の値にした際に返金されてしまうような問題や、SNSでブロックを迂回して対象ユーザーの情報を閲覧するなど、さまざまな可能性について診断期間内に可能な限り試行 |

|---|---|

| サービス妨害 | 診断対象システムのサービス提供そのもの、または利用者間でサービス利用の妨害を招く脆弱性がないか診断 |

| キャッシュ制御の不備 | Webサーバーまたはコンテンツ上のキャッシュ制御設定の不備により、秘密情報がクライアントや経路上でキャッシュされる状態にないか診断 |

| 秘密情報を含むURL | URL内に、リクエストの送信により漏えいしうる秘密情報が含まれていないか診断 |

| クリックジャッキング | 情報の登録、更新、削除などデータに影響を与え、かつマウスクリックのみで実行される機能について、罠ページにより利用者が意図せぬ行為を実行してしまう問題がないか診断 |

| レースコンディション状態の悪用 | プログラム処理で、同一リソースへの同時アクセスにより不適切な処理が発生することがないか診断 |

| システムのSPAM行為への悪用 | メール送信機能を利用するWebアプリケーションなどで、第三者へ迷惑メールやフィッシングメールを送信できるといった脆弱性がないか診断 |

診断の流れ

Flow

-

ヒアリング

&事前準備機密保持契約書の締結や診断対象に関する詳細なヒアリングなど、事前準備を行います。

- Webアプリケーションなどに関する丁寧なヒアリング

- 実際のWebアプリケーションへのアクセスによるシステム構成の把握

診断対象範囲、ご予算、納期、お客さまのご要望など多様な要件を考慮した上で、CloudCREWから診断プランをご提案いたします。お見積もりと一緒にご提出いたします。ご相談の結果、ご同意いただければ、発注および契約のお手続きを進めます。

-

診断実施

Webアプリケーション診断を実施いたします。

なお、深刻な問題が発見された場合、速報としてご連絡いたします。 -

診断結果報告書&改善案提出

総合評価、脆弱性の詳細や再現手順、推奨する対策などを報告書としてご提出いたします。

-

診断後サポート

診断結果報告書のご提出より約1カ月は、報告書に関するご質問を承ります。

改修作業など、ご要望に応じてクラウド環境に関する技術サポートのご依頼も承ります。

必要に応じて、再診断および再診断後のサポートを承ります。

クラウドとセキュリティの専門家で連携、

シームレスなサポート体制を構築

Comprehensive support for web application

security assessment

AWS、Google Cloud に特化した技術者集団であるCloudCREWは、国内最大規模のホワイトハッカー組織(2025年5月時点)を有するGMOサイバーセキュリティ byイエラエ株式会社と提携して、セキュリティリスクの解消・低減を目指したシームレスなサポート体制を敷いています。診断前のコンサルティング、高精度の脆弱性診断の実施から診断結果のご報告、セキュリティの課題解消に向けた施策のご提案・実行に至るまで、ワンストップで包括的なサポートを受けられます。クラウドや脆弱性診断に不慣れなお客さまでも、安心してご利用いただけます。

被害が出る前にWebアプリケーション診断を

AWSの設定ミスや既存の脆弱性から自社サービスを守るには

GMOサイバーセキュリティ byイエラエ株式会社に、Webアプリケーション診断の概要とその必要性についてお聞きしました。Webアプリケーションを世界レベルの知見で診断し、攻撃に備えるには?