サイバーセキュリティ ノウハウ

クラウド診断の専門家が解説

AWSで想定されるセキュリティ上の課題と、それを克服するクラウド診断

- AWS

- Google Cloud

- サイバーセキュリティ

- セキュリティ

- クラウド診断

目次

AWS(Amazon Web Services)やGoogle Cloudなどのクラウドサービスでは、数々の便利な機能をすぐに利用できるメリットがあります。しかしその一方で、設定が多岐にわたるため、不備や不注意によってIT資産が脅威にさらされる危険性もあります。そこで、AWSおよび Google Cloud の利活用支援を行うCloudCREW byGMO(以下、CloudCREW)では、クラウドのセキュリティリスクを可視化する「クラウド診断」をGMOサイバーセキュリティ byイエラエ株式会社(以下、イエラエ)とともに提供しています。今回は、AWSでのセキュリティのポイントに焦点をあて、イエラエの高度解析部 クラウドセキュリティ課 課長の永尾 大介 氏に、脅威の背景や診断の内容・実例についてお聞きしました。

クラウドの利用が進み、設定の不備によって重要な情報が脅威にさらされている

イエラエは、2013年に設立されたサイバーセキュリティ企業です。ホワイトハッカーで構成された脆弱性診断業務のほか、セキュリティやAIに関するコンサルティングやシステム開発を手掛け、2022年4月にGMOインターネットグループに参画しました。そのミッションは「誰もが犠牲にならない社会を創る」です。ホワイトハッカーとは、コンピューターやシステムの高度な知識を有し、それを善良な目的で使用するエンジニアのことです。さまざまな企業がITシステムのハッキング被害によりサービスを終了せざるを得ない事態に陥っています。そのようなことが起きないよう、支援の活動をしているのです。

永尾氏は前職ではハードウエアに関するホワイトハッカーをしていました。2020年にクラウドセキュリティ課が新設されることに伴いイエラエにジョインし、クラウド診断の立ち上げから関わってきました。自身でもAWSやGoogle Cloud、Salesforceの診断を担当しながら、各種診断プロジェクトのマネジメントも担当しています。

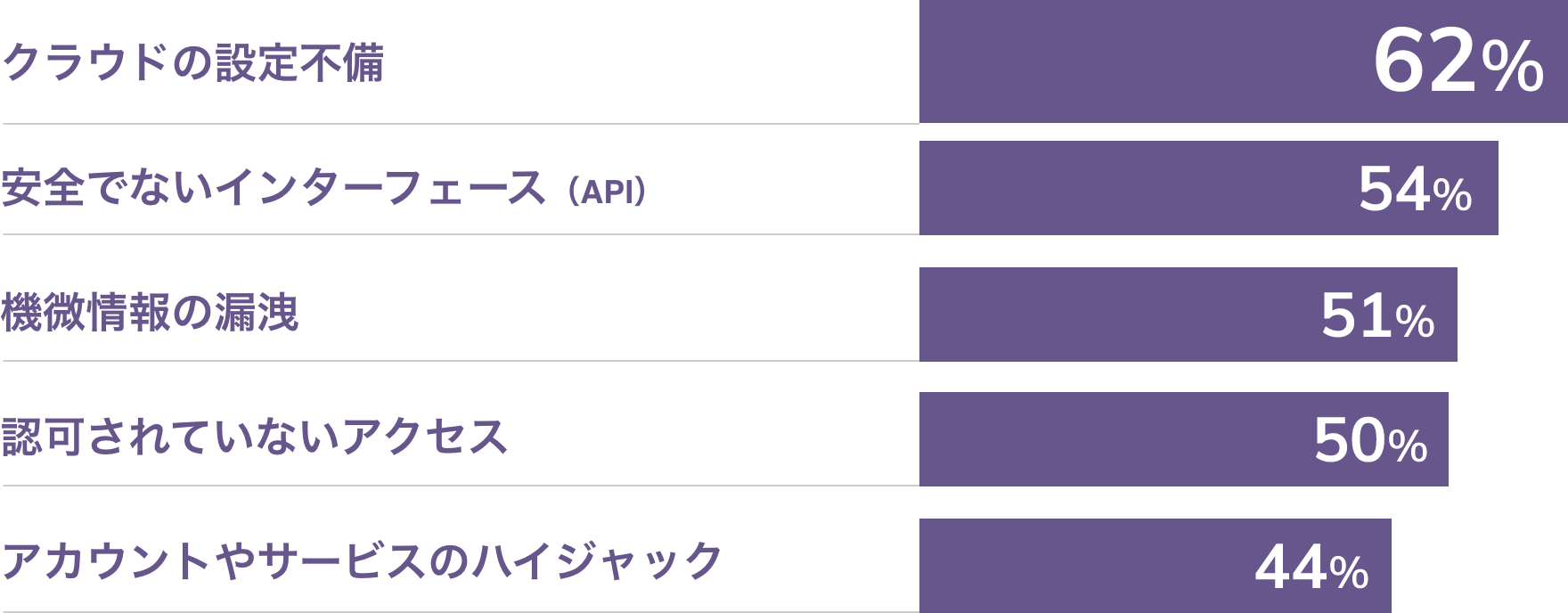

永尾氏は、世界最大のサイバーセキュリティ専門家資格の非営利団体である(ISC)2が公表した、クラウド上で発生した重大脅威の統計を説明しました。これによると、クラウドの設定不備、安全でないインターフェース、機微情報の漏えい、許可されていないアクセス、アカウントの盗用などが上位の脅威とされています。

クラウド上の重大なセキュリティ脅威

第1位は「クラウドの設定不備」

(ISC)2 2022 Cloud Security Report

https://cloud.connect.isc2.org/cloud-security-report

また永尾氏は「総務省でも『クラウドサービス提供・利用における適切な設定に関するガイドライン』を公開しています。このガイドラインによると、組織の知識・スキル不足や作業規則が不十分な点などが要因となっているとあります。この資料はクラウドに関連したお仕事をされるにとって非常に有益なのでご一読することをおすすめします」と話しました。

意図しない作業ミスを防ぐには、証跡を残しながらダブルチェックをしていく必要がありますが、それを実施するにあたってもセキュリティ担当者の知識が問われます。永尾氏は「クラウドサービスには日々新しいサービスが展開され、その情報を追いかけるだけでもかなりの労力が必要となります。ですから、専門的な第三者によるセキュリティ診断サービスが求められているのです」と説明しました。

クラウド診断

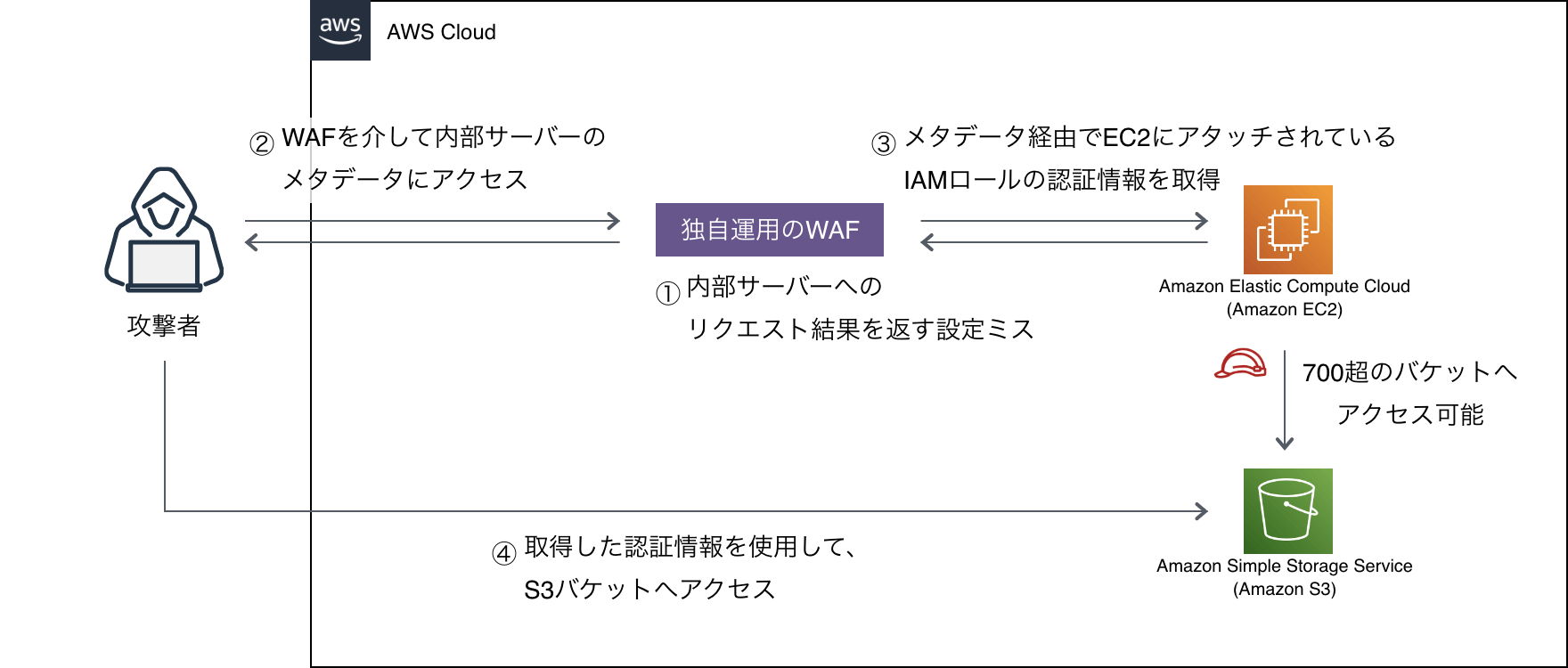

実際にどのようなインシデントが発生しているか、永尾氏はいくつかの事例を説明しました。1つは、独自のWAF(Web Application Firewall)を運用していた環境で、大規模な情報漏えいが発生したケースです。内部サーバーへのリクエスト結果を返すという設定ミスから、SSRF(Server Side Request Forgery)という攻撃によって仮想サーバーであるAmazon EC2(以下、EC2)インスタンスに記述されたメタデータを取得、AWS上のリソースにアクセスできる認証情報が窃取されました。その認証情報をもとにデータの保存場所である700を超えるAmazon S3(以下、S3)バケットにアクセスされ、大量のデータが抜き取られました。

AWS セキュリティインシデント事例

1億人超の大規模な情報流出

- 独自運用のWAFのSSRF(Server Side Request Forgery)の脆弱性を利用し、EC2インスタンスのメタデータを取得

- 取得したIAMロールの認証情報を利用し、個人情報の保存されたS3バケットへアクセス

- 700を超えるS3バケットへのアクセスが可能であったため、影響範囲が拡大

EC2インスタンスのメタデータから認証情報が窃取された事例

このケースのポイントについて永尾氏は「直接的な原因はAWSの設定ではなくて独自運用のWAFの設定ミスですが、被害が拡大した原因は盗まれた認証権限が過大だったことも挙げられます。構築時には高い権限の認証情報を使うこともありますが、本番運用前には必ず権限を見直す必要があります」と解説しました。

このインシデントが生じたことから、AWSではEC2インスタンスのインスタンスメタデータサービスのバージョン2をリリースし、メタデータのアクセスにはトークンが必要となりました。しかし永尾氏は「実際にはデフォルトではバージョン1も利用できるようになっているため、EC2インスタンスの構築時にはバージョン2のみを有効にする設定が必要となります」と指摘しました。

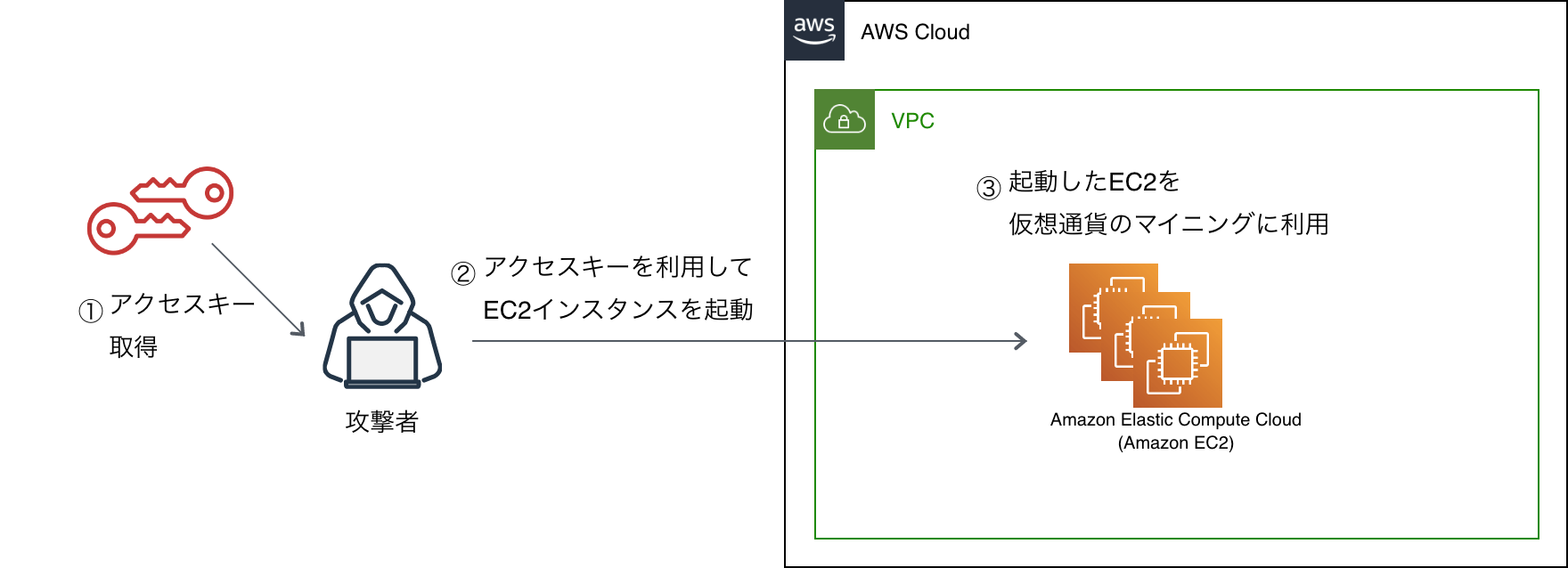

次のインシデント事例は、サーバーの不正起動によって高額請求が発生したケースです。発端は、プログラムからAWSを操作するための「AWSアクセスキー」とよばれる認証情報の漏えいです。AWSアクセスキーを得た攻撃者はEC2インスタンスを大量に起動し、仮想通貨のマイニングを行っていました。幸いにも、コストが一定の値を超えると通知する設定をしていたため、事態が発覚しました。

AWS セキュリティインシデント事例

サーバーの不正起動による高額課金

- AWSアクセスキーが漏えい

- 取得したEC2インスタンスが起動され、仮想通貨のマイニングに利用

- AWSの利用料金が一定額を超えると通知するように設定していたため、発覚

※チャットツール(Slack)によりアクセスキーが共有されていたことが判明

AWSアクセスキーが漏えいし、不正使用につながった

永尾氏は「漏えいしたAWSアクセスキーは、メッセージアプリ上で複数の人に共有されるという、通常では考えられない運用方法でした。アクセスキーの管理を適切に行うことが第一の対策ですが、誰がどんな操作をしたかを特定するために、個別のアクセスキーで運用しなければなりません。アクセスキーも生成から削除までのライフサイクル管理をして、漏えいしたときの危険性を減らす運用も必要です」と説明。さらに、アクセスキー利用時の多要素認証を必須とするために、IAMポリシーによる制限が必要だとアドバイスしました。

診断でよく見つかるAWSの設定不備と、担当者が知っておきたい管理のポイント

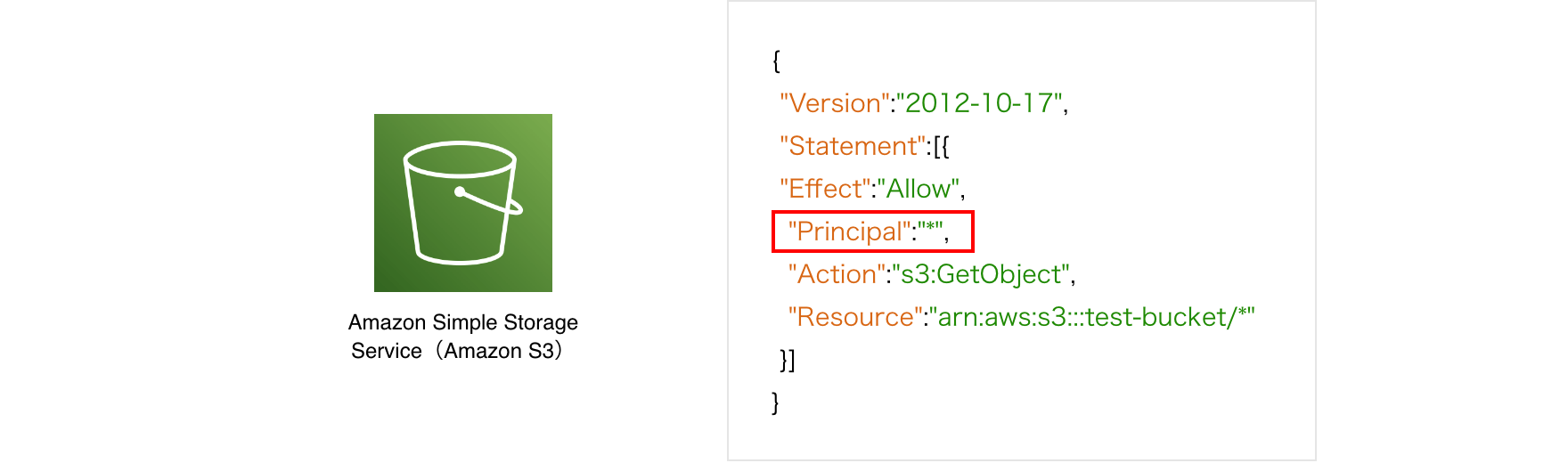

続いて永尾氏は、イエラエで実施したAWS上のセキュリティ診断でみつかった脆弱性の例を説明しました。1つ目は、S3バケットのポリシー設定不備により、非公開データが外部からアクセス可能になっていた例。「設定項目の『Principal』がすべて受け入れるという意味の『*』となっています。ファイルのURLがわかれば誰でもアクセスできる状態です。このほか、特定の経路から、外部の攻撃者が持つAWSアカウントからS3バケットにアクセス可能となる設定が見つかることもあります。これらの対策には、バケットポリシーを適切なものに修正する必要がありますが、『ブロックパブリックアクセス(BPA)』機能を有効化しておくと、今後S3バケットが誤って公開設定になることを防いでくれるので簡単かつ有効です。」(永尾氏)

脆弱性

S3バケットにおいて、バケットポリシーの設定不備により、外部から非公開データにアクセスが可能となっている

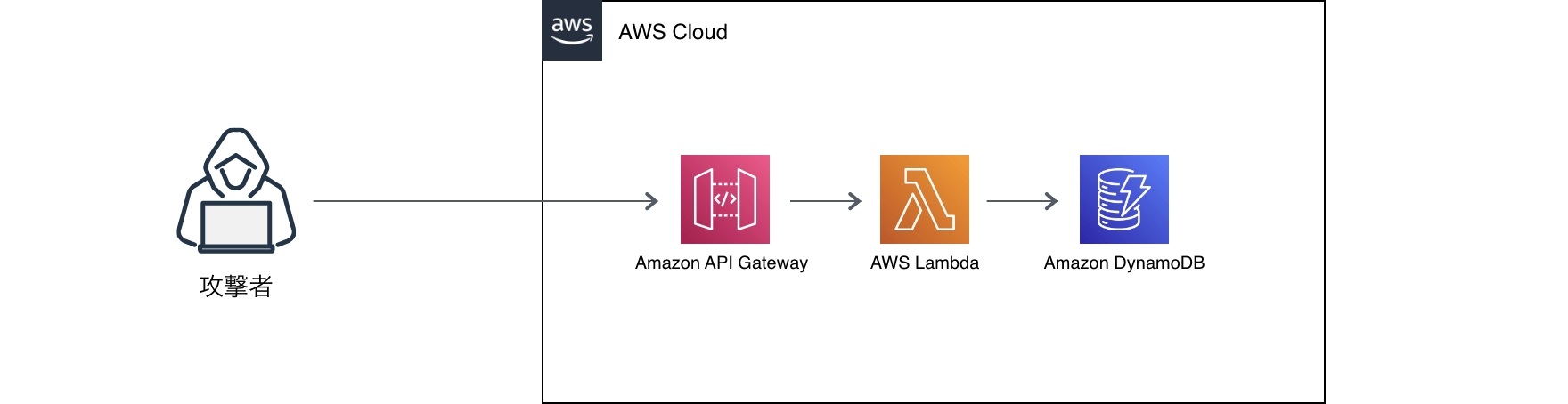

2つ目は、サーバーレスサービスのAmazon API Gatewayでの設定不備のケース。公開する予定のないAPIへのアクセスが可能になっていたというものです。「APIのバックエンドとして動作する関数サービスのAWS Lambdaを経由してデータベースにアクセスするような構成で、認証を得ずにデータベースの読み書きができるようになっていました。対策としては、オーソライザーや後続のAWS Lambdaによる認可制御の追加が考えられます。APIへの接続元が限定されているのであればIPアドレスの制限も有効です」(永尾氏)

脆弱性

呼び出しを制限すべきAPIに制限がかけられていないため、外部からデータベースへのデータの書き込み、読み取りが可能となっている

3つ目はAWS Lambdaの設定不備。データベースへのアクセス情報などが関数のソースコードや環境変数に暗号化されないまま平文で設定されているようなケースは多く見られるといいます。「パスワードが筒抜けになりますし、ユーザーの認証情報が漏えいした場合は攻撃者にもわかってしまいますので横展開に利用されるリスクがあります。機密情報はAWS Secrets ManagerやAWS Systems Manager Parameter Storeを利用し、そこを参照する形にすることが有効です」(永尾氏)

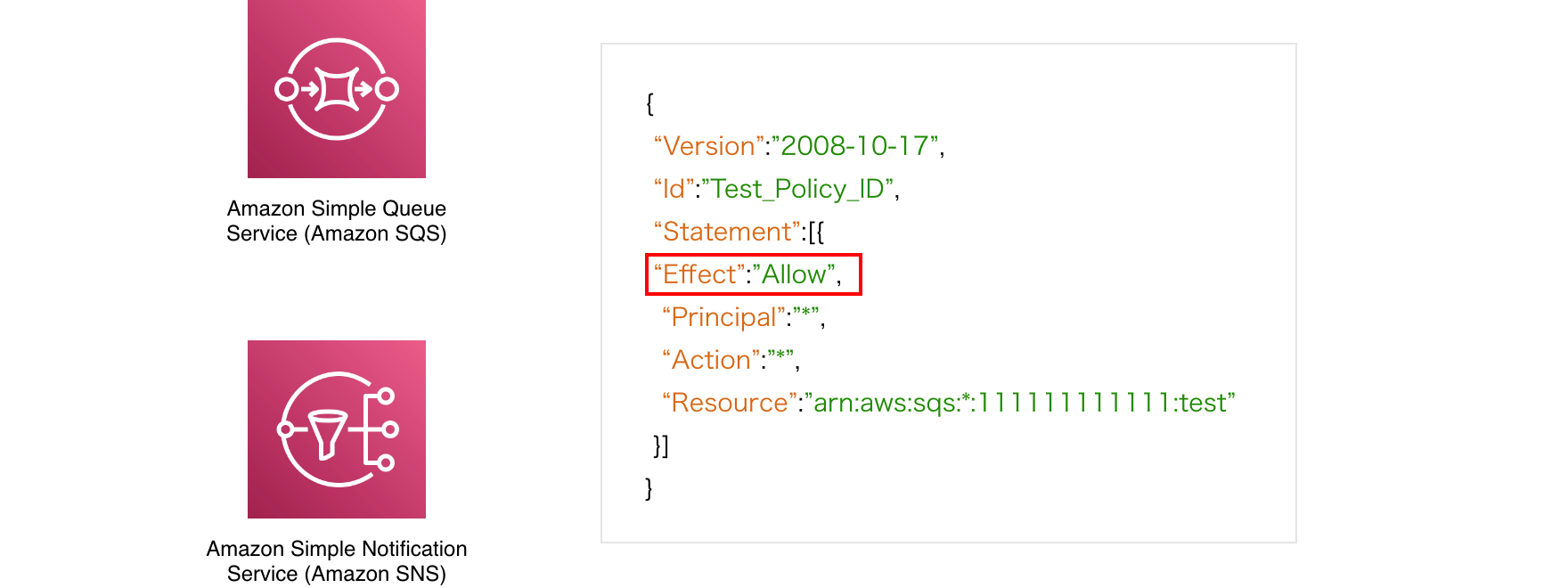

4つ目は、メッセージキューサービスのAmazon SQSや通知サービスのAmazon SNSなどにおけるリソースポリシーの不備により、外部からデータの読み取りや書き込みが可能となっている例。これもS3の例と同じように「Principal」の値が「*」となっているケースがよく見られるといいます。「このままでは外部のデータを読み取ったり、偽の通知を送信されたりするリスクがあります。ポリシーの不備を見直し、AWS IAM Access Analyzerを活用して外部からのアクセスを確認できるようにしておきます」(永尾氏)

脆弱性

Amazon SQSやAmazon SNS等のサービスにおけるリソースポリシーの不備により、外部からデータの読み取りや書き込みが可能となっている

このようなAWS上の設定不備によって攻撃を受け、サービス停止を余儀なくされたり、情報漏えいによって顧客からの信頼を失ったりするなど、大きな損害が生じてしまいます。組織内に専門知識や技術を持った人材を育成・採用することが重要ですが、永尾氏は、比較的容易に設定不備を防ぐための方法として、以下のようなAWSで提供されるセキュリティサービスの利用を推奨するとしました。

※ サービス仕様は、2026年1月時点の情報です。最新情報は、公式サイトをご参照ください。

AWS CloudTrail

-

-

AWS CloudTrail(以降、CloudTrail)は、AWSアカウントのアクティビティを記録するサービスです。イベント履歴には、過去90日間の管理イベントが表示されます。継続的な記録や長期保管が必要な場合は、証跡またはイベントデータストアを作成します。

AWS CloudTrailの詳細を見る

AWS Config

-

-

AWS上のリソース変更に対するモニタリングや変更履歴の記録を行うサービス。特定のセキュリティグループを使用するすべてのリソースを確認する場合など、リソース間の関係を表示できます。Config

Rulesを設定することで、違反した設定に対して検知や修正が可能です。

AWS Configの詳細を見る

Amazon GuardDuty

-

-

AWSアカウントやAWS環境に対する脅威を検知するサービス。各種AWSのログを自動で収集し、AIと機械学習を利用して分析します。対応するリソースタイプはEC2、IAM、S3、Kubernetes、Malware

Protection、RDS、Lambdaなどです。

Amazon GuardDutyの詳細を見る

AWS Security Hub

-

-

AWSセキュリティのベストプラクティスや業界標準の基準に適合しているかのチェックを行い一元管理できるサービスです。サポートされているセキュリティ標準として、「CIS

(Center for Internet Security) AWS

Foundations」「Payment Card Industry Data

Security Standard (PCI DSS) 」「AWS Foundational

Security Best Practices (FSBP) 」「NIST Special

Publication 800-53 Revision

5」などがあります。

AWS Security Hubの詳細を見る

AWS IAM Access Analyzer

-

-

外部アクセスが可能になっているリソースを分析するサービスです。S3バケット、IAM

ロール、AWS KMS keys、AWS

Lambdaの関数とレイヤー、AWS SQSキュー、AWS

Secrets Manager

シークレットなどのチェックができます。Amazon

Simple Notification Service トピック、Amazon

Elastic Block Store

ボリュームスナップショット、Amazon Relational

Database Service DB スナップショット、Amazon

Relational Database Service DB

クラスタースナップショット、Amazon Elastic

Container Registry リポジトリ、Amazon Elastic

File System

ファイルシステムなどのリソースも対象です。

AWS IAM Access Analyzerの詳細を見る

AWS Trusted Advisor

-

-

AWS環境を分析してベストプラクティスに基づく5つのカテゴリ(コストの最適化、パフォーマンス、セキュリティ、耐障害性、サービスクォータ)のチェックと推奨事項を提供します。AWSサポートプランがベーシックサポート/デベロッパーサポートの場合は、セキュリティカテゴリの一部とサービスクォータカテゴリのみ利用可能です。

AWS Trusted Advisorの詳細を見る

永尾氏は、これらのセキュリティサービスを利用の うえ、それぞれの検出不備を見つけたり、結果から設定を修正したりする体制を整えておくことが肝心であることを説明。社内に専門家がいない場合や対応内容に不安がある場合は、外部の専門的な診断サービスを利用することを推奨するとしました。

AWSマネージドセキュリティ

AWSのセキュリティサービスを使って、24時間365日、AWS上にあるクラウド環境のセキュリティ監視を行います。脆弱性などの脅威、インシデント発生前の予兆、ベストプラクティスにあわない設定変更などを検知・通知いたします。

多様な診断項目と、ホワイトハッカーの視点によるクラウド診断

CloudCREWが提供するクラウド診断には、ライト、スタンダード、アドバンスド、カスタムの4つのプランがありますが、このうちライト以外はイエラエが担当しています。永尾氏は診断の内容について説明しました。各プランとも、CSPM(Cloud Security Posture Management)と呼ばれるフレームワークを使って、AWSのマネジメントコンソールの設定をチェックするCISベンチマークパックの項目をチェックします。

スタンダードプランは、さらにクラウドワークロード保護のCWPP(Cloud Workload Protection Platform)項目をチェックするツールを使います。マルウェアの存在やアクセスキーや秘密鍵の管理、古いOS利用、脆弱なパスワードの使用などをチェックします。

カスタムプランではさらに、ツールでは評価が難しい設計仕様や、認可制御の検証や特権昇格やシステム内の横展開などの具体的な攻撃の検証を、攻撃者の視点から手動で診断します。なお、カスタムプランでは、さらにソースコードやKubernetesクラスタ、コンテナの診断も行います。

スタンダード、アドバンスドプランの診断項目

CISベンチマークパック

スタンダードプラン

アドバンスドプラン

1. CSPM項目

API連携によりコマンドで確認できるマネジメントコンソールの設定項目

| 診断観点 | 診断内容例(一部抜粋) |

|---|---|

| IDおよびアクセス管理 |

|

| ストレージ |

|

| ロギング |

|

| モニタリング |

|

| ネットワーク |

|

2. CWPP項目

クラウドワークロード(VM、DB、コンテナ、App等)を保護する項目

- クラウドワークロードにマルウェアが侵入している可能性

- クラウドワークロードに既知の脆弱性が存在している問題

- クラウドワークロードにアクセスキーや秘密鍵が保存されている問題

- クラウドワークロードに個人を特定できる可能性のある機微情報が保存されている問題

- シェルの履歴にパスワードが残存している問題

- サポート期限の切れたOSを利用している問題

- 利用中のOSに長期間パッチが適用されていない問題

- 脆弱なパスワードの使用

3. 攻撃者目線の手動診断

- ツールでは評価が難しい設計仕様や認可制御の検証

- 特権昇格やシステム内の横展開などの具体的な攻撃の検証

イエラエの診断の特徴について永尾氏は「見つけた脆弱性指摘事項を利用して、どんな被害の可能性があるかをホワイトハッカーが実証手順も含めて記述してレポートします。実際の攻撃を示すことができるのです」と説明しました。なお、診断レポートには脆弱性のレベルが記載されています。依頼した企業はレベルの高いものから優先順位をつけて見直しや修正を行い、そのうえで再度診断を依頼するのが通常の流れとなっています。

守るべき情報や受けるべき診断のポイントについて永尾氏は「セキュリティのポイントは、機密情報や個人情報、サービスに関する情報など、漏れては困る情報を徹底して守ることです。管理する情報は何かを見極めるのが最初のポイントですが、不安ならプロに依頼するのが有効です。プロの診断を受けたことがない場合や、大きくシステム構成が変わった場合はアドバンスドプランを、その後構成があまり変わらなければ1年後にスタンダードプランの診断を受けるといった頻度でいいのではないでしょうか」とアドバイスしました。

CloudCREWとイエラエは、クラウド診断だけでなく、Webアプリケーション診断、スマートフォンアプリケーション診断もご提供しています。CloudCREWが窓口となり、診断前のコンサルティング、脆弱性診断の実施から診断結果のご報告、セキュリティの課題解消に向けた施策のご提案・実行に至るまで、包括的な支援を提供しております。クラウド設定やアプリケーションのセキュリティでお困りのお客さまはぜひご相談ください。

GMOグローバルサイン・ホールディングス株式会社が運営するCloudCREW byGMOでご紹介する記事は、AWSなど主要クラウドの認定資格を有するエンジニアによって監修されています。

サイバーセキュリティサービス一覧

Cyber security service

※ 2025年3月時点